Les Pirates à l’abordage des Centrales

Le piratage informatique est un autre aléa peu considéré, rarement médiatisé, parmi les risques pouvant provoquer incident ou accident nucléaire. Le récent épisode de hacking d’un site nucléaire britannique rappelle que cette vulnérabilité n’est pas de moindre importance dans un contexte de numérisation croissante. Et révèle que ce genre de péripéties n’est pas moins dissimulé que d’autres événements incidentels par l’exploitant aux autorités de contrôle et de sûreté. Mais avant le hacking, l’obsolescence informatique et électronique est une faille de sûreté des réacteurs.

Comme si les aléas climatiques ne suffisaient pas, The Gardian a mis en lumière que le site nucléaire le plus sensible du Royaume-Uni a été piraté par des groupes spécialisés dans les prouesses numériques, apparemment étroitement liés à la Russie et à la Chine. Ce sujet intéresse la sûreté de tous les réacteurs nucléaires dans le monde.

// En Bref //

• Les réseaux informatiques parfois vétustes, non mis à jour, sont une cible de choix des hackers

• Mais l’obsolescence des matériels, des cartes mères aux systèmes électroniques, est un risque à ne pas moins considérer

• Tout cet appareillage a été confectionné il y a des années et doit être maintenu, non sans difficultés

• Les salles de contrôle-commande sont de plus en plus complexes

• Cette complexification est dénoncée par l’IRSN. De part les constructions en série, le risque systémique est à considérer en ce domaine informatique.

• L’intervention et la décision directes humaines sont de moins en moins permises compte tenu des milliers de données traitées automatiquement

• L’informatique et l’électronique sont un point aveugle d’un niveau de sûreté attendu efficient mais reposant sur la confiance en leurs bons fonctionnements

// En Bref //

Les britanniques sans antibiotiques

Rebaptisé suite à un grave accident nucléaire ayant eu lieu en 1957, Sellafield est un vaste site de déchets nucléaires et de déclassement. Cette attaque par malware pouvait interférer sur le déplacement des déchets radioactifs, affecter la surveillance des fuites de matières dangereuses et la détection des incendies.

Aucune information n’est confirmée encore concernant la date des premières attaques sur les systèmes informatiques, ni plus concernant l’éradication effective du virus. La direction du site aura caché tout cela, non sans contrevenir à ses obligations légales et réglementaires. Mais si, comme The Gardian le pense, la détection devait bien remonter à 2015, le scandale serait encore plus conséquent compte tenu des possibles compromissions des réseaux informatiques de Sellafield et des impacts potentiels depuis une date aussi antérieure.

Les autorités britanniques et l’ONR (organisme de régulation nucléaire anglais) avaient pourtant lancé maints avertissements, non suivis d’effets. Les manquements constants aux normes en matière de cybersécurité n’ont pas été plus pris au sérieux (voire ont été dissimulés), cependant que la sécurité concerne quelques 11 000 employés directement, et des populations alentours pouvant être impactées par toute défaillance.

La situation ne parait pas encore résolue puisqu’il est encore exigé du personnel du site de travailler via leurs ordinateurs personnels. Pas rassurant quand sont concernés les salariés travaillant sur des projets sensibles. La compromission des matériels les plus confidentiels semble évitée au prix de procédures de dernier ressort. Ce qui fait juger par les spécialistes que les matériels seraient atteints. Des pertes de données sont subséquemment craintes. Mais le plus important réside dans la maitrise opérationnelle et fonctionnelle conservée d’un tel site.

Aussi, cet épisode n’est pas anodin et dénué d’importance. Surtout pour un site considéré comme l’un des plus dangereux au monde. Côté dangerosité, le podium pourrait se disputer avec le site français de La Hague, au regard des tonnes de plutonium stockées dans cette partie du Cotentin, entre autres déchets hautement radioactifs (des milliers de tonnes de barres de combustible usé…). Comme un mauvais augure.

Une attaque informatique (piratage, virus…) peut avoir indubitablement des conséquences majeures sur la conduite et la poursuite de fonctionnement d’un réacteur nucléaire. La cybersécurité apparait comme un enjeu aussi vital et essentiel que bien d’autres mesures de sûreté afin de préserver les intérêts d’une installation nucléaire à court et long termes.

Préoccupant. Déjà, les serveurs de Sellafield n’étaient pas considérés comme hautement sécurisés. Et les signaux faibles existaient. Le risque cumulatif de défaillances était présent de longue date, que ce soit par le truchement d’objets extérieurs laissés connectables (téléphones, ordinateurs portables, clés USB), les mots de passe par défaut demeurant inchangés sur les postes ou les automates (pour des questions pratiques ou par négligence), le manque de systèmes d’authentification complexes pour les connexions à distance, et carrément des informations de connexion et mots de passe de systèmes informatiques diffusés par inadvertance selon une procédure que TV5 ne peut jalouser. Parallèlement, aucune amélioration nécessaire n’était prise en compte : les normes les plus élevées n’y sont pas respectées, les systèmes d’information de Sellafield auraient dû être révisés entièrement, remplacés.

Mais alors, comment préserver de telles structures industrielles ? Comment minimiser le risque de leurs failles de sécurité informatique ? L’anticiper au mieux ?

Le fil rouge sur le bouton rouge

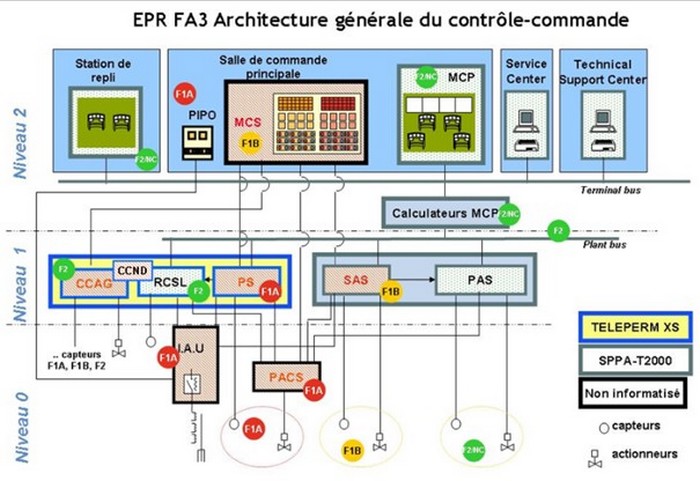

A l’instar des kilomètres de tuyauteries et canalisations, les réacteurs nucléaires ne sont pas moins emplis d’électroniques. De part et d’autres, des capteurs, des logiciels dédiés. Chaque réacteur nucléaire dispose communément à cette fin d’une salle de commande, dite de contrôle-commande. Cela est le pendant physique d’une centralisation voulue de l’ensemble des données liées au fonctionnement du réacteur, un lieu dédié où se prennent les décisions (modulation de la puissance du réacteur, etc.). Cette salle est considérée comme le cerveau, centre nerveux assurant la sûreté de l’installation nucléaire de base (INB).

Une salle de contrôle-commande est spécifique au design de chaque réacteur, aux séries construites. Physiquement, ce sont des centaines d’armoires remplies d’équipements électroniques, assurant la surveillance du réacteur. Des ‘automates de fonctionnement’ et des ‘automates de sûreté’ recueillent en permanence les données de ces milliers de capteurs (températures, pressions, débits, tensions électriques, concentrations chimiques…). Les ajustements et actions correctives sont instantanés afin d’agir sur le fonctionnement du réacteur et d’éviter que ne perdurent toute anomalie : actionneurs sur les vannes, les pompes, les ventilateurs, les moteurs… Objectif final ? Obérer de tout risque d’accident, en procédant en dernier ressort à l’arrêt d’urgence automatique du réacteur si besoin.

Certes, les opérateurs ne sont jamais loin et peuvent prendre la main à tout instant, cependant les procédures sont informatiques et électroniques par défaut. Le facteur humain n’est pas de moindre importance dans la prise en compte des erreurs inhérentes mais cet article met l’accent sur le facteur informatique.

Cela n’étonnera personne d’apprendre que ce risque était originellement considéré. Comme en tout système de telle envergure, la redondance était alors la première solution la plus simple pour assurer la pérennité du fonctionnement : chaque réacteur est doté d’au moins deux trains de sauvegarde séparés physiquement, parfois trois voire quatre dans un réacteur tel que l’EPR. Les équipements et leurs processus de communication sont tout autant dupliqués (réseau Ethernet…).

Mais il y a un talon d’Achille. Dans l’optique de prolonger la durée d’exploitation des centrales, des modernisations sont programmées sur les réacteurs âgés existants des systèmes numériques installés, des systèmes câblés (parfois il y a une combinaison des deux). Car tout cela vieillit, soit par obsolescence des programmes, soit par vétusté physique des circuits. Et bien inconscient ou naïf est un projet qui tiendrait pour acquis que technologie et électronique seraient pérennes depuis ses origines pour une durée de plus de cent ans…

La phase de digitalisation sans précédent doit alors prendre en compte une durée de vie des équipements, cependant que les réacteurs excèdent parfois trente ans de service, et qu’une partie d’entre eux le restera encore pour plusieurs décennies. C’est le cas de tous les systèmes de contrôle-commande qui dépendent d’un câblage ; ces câbles sont pour la plupart installés depuis l’origine et le début de l’exploitation de la centrale, ont été soumis à des contraintes fortes, depuis de nombreuses années. En sus, cela est un constat général : ces équipements ont été conçus à une époque où les balbutiements de l’Internet ne permettaient pas d’envisager le risque cyber comme il doit l’être dorénavant, n’ont pas été pensés pour intégrer des fonctions de sécurité.

Aussi, si la standardisation des composants et des processus contribue à un meilleur pilotage de la performance des équipements, revêt un avantage économique, elle peut s’avérer désavantageuse. Une faille se révèle alors identique à toute la série, comme un problème de vieillissement d’ailleurs.

La France tient alors pour un avertissement sérieux la situation qui intéresse dernièrement la Grande Bretagne. D’abord car, comme nous le verrons ci-dessous, nos centrales ne sont pas à l’abri d’intrusions informatiques malveillantes. Ensuite car l’opérateur historique EDF s’est fait dernièrement rappeler à l’ordre au-delà de la Manche justement : l’autorité britannique de réglementation nucléaire a placé EDF sous ‘vigilance renforcée’ compte tenu des risques accrus en matière de cybersécurité par la faute de mise à niveau de systèmes informatiques complexe. Laxiste EDF ?

Le domaine informatique est maintenant devenu éminemment complexe. Les systèmes de contrôle industriels propriétaires, parfois transformés en architectures ouvertes (open source), emploient des technologies standard interconnectées avec des réseaux internes aux entreprises et l’Internet.

Seulement, les solutions de protection informatique, comme l’application de correctifs de sécurité lorsqu’une faille est découverte dans un logiciel, ne sont pas aisément applicables dans la filière nucléaire. Selon l’une des personnes interrogées, mettre en place une ‘défense active’ (antivirus par exemple) impliquerait un arrêt net et imprévisible d’un cinquième des équipements (estimation haute ?). À cela s’ajoute la détérioration possible du fonctionnement de certains des équipements après coup. Chacun sait qu’appliquer une mise à jour logicielle impose d’effectuer des tests longs afin d’assurer la remise en route des installations sans mauvaises interactions.

Mais voilà, chose surprenante pour les utilisateurs lambda que nous sommes, la plupart des logiciels dans le secteur nucléaire ne sont que très rarement, voire jamais mis à jour, alors que les failles sont souvent documentées et accessibles sur l’Internet. Dans le cas d’une centrale nucléaire par exemple, la majorité des renouvellements des équipements se situe durant la ‘visite décennale’ (VD), c’est-à-dire lors d’un arrêt de tranche de plusieurs mois tous les dix ans, donnant lieu à des tests et des mises à niveau de grande ampleur.

le décret n°2007-1557 du 2 novembre 2007 dispose que le rapport de sûreté traite de l’ensemble des accidents pouvant intervenir sur l’installation, que leur cause soit d’origine interne ou externe, y compris s’il s’agit d’un acte de malveillance. L’arrêté du 7 février 2012 précise à ce sujet, dans ses articles 3.5 et 3.6, que les conséquences sur l’installation des actes de malveillance sont des événements déclencheurs à traiter dans la démonstration de sûreté en tant qu’agression interne et externe.

Prévoir des études de sécurité est une chose. Discuter de la sécurité des installations (protections contre la malveillance externe) en est une autre dans ce même élan. La mise en pratique sur les infrastructures informatiques est une autre grande affaire.

En 2015 par exemple, Tokyo Electric Power Company (TEPCO, l’exploitant de la centrale nucléaire de Fukushima) devait faire migrer ses quelques 48 000 postes informatiques encore sous Windows XP vers un logiciel d’exploitation plus sécurisé. Cela alors même que Microsoft avait annoncé depuis plusieurs années que les correctifs de sécurité ne seraient plus fournis après juillet 2015. La tâche était tellement grande d’un point de vue organisationnel (sans parler de son financement conséquent) que la compagnie TEPCO envisageait de retarder l’investissement dans un nouveau logiciel. La migration a depuis été effectuée mais cela n’a pas été une évidente opération.

C’est un fait indéniable et croissant : les systèmes d’information du secteur nucléaire font l’objet de tactiques d’attaque parfois interétatiques, rendent aveugles les opérateurs et techniciens aux dysfonctionnements matériels avec le risque de remettre leur confiance en des circuits électroniques pour le meilleur ou pour le pire. Une prise de conscience massive depuis donc la découverte du virus Stuxnet qui aura infesté le complexe iranien d’enrichissement d’uranium de Natanz.

Le domaine informatique promet de nombreux postes à pourvoir dans les équipes d’EDF, le démarrage et l’exploitation de l’EPR de Flamanville, des futurs EPR2 y concourant. Au sein des systèmes opérationnels de commandement et de contrôle, les techniciens de cybersécurité y sont attendus.

Les gestes barrières pas suffisants

La cybersécurité devient indubitablement un nouveau risque à maîtriser. Les centrales nucléaires sont devenues officiellement des infrastructures critiques, jugées ‘d’importance vitale’ par l’Agence Nationale de Sécurité des Systèmes d’Informations (ANSSI). Des ‘systèmes d’information d’importance vitale’ (SIIV) qu’il s’agit de renforcer sempiternellement.

Une cyberattaque joue de bien des manières, utilise de multiples biais et sa réussite peut mettre en péril le réacteur de bien des façons : couper l’alimentation en électricité nécessaire au fonctionnement des systèmes de sécurité, réduire de puissance de production par exemples. Depuis la catastrophe de Fukushima, une batterie de tests de résistance a été menée sur tous les sites nucléaires européens et l’édification des noyaux durs promulguée.

Certains exemples historiques, parmi les rares médiatisés, restent des avertissements sérieux. Oui, il n’est pas surprenant de savoir que les attaques informatiques et piratages à l’encontre des réacteurs nucléaires sont rarement rendues publiques, pour des raisons évidentes de crédibilité et d’impact sur les marchés énergétiques. Au regard des dégâts en mesure d’être causés, ces attaques pour certaines déjà particulièrement élaborées mériteraient pourtant une publicité plus large pour prémunir et/ou étudier internationalement les solutions et remèdes.

En 1992, un technicien soviétique de la centrale nucléaire d’Ignalina a introduit un virus dans un système de contrôle d’un des deux réacteurs, cas encore typique de sabotage interne en cette période de fin de guerre froide. Classique et terriblement efficace en termes de rapport coût ressources financières, compétences humaines/bénéfice.

En janvier 2003, le système de surveillance de sécurité de la centrale nucléaire de Davis-Besse (Ohio) s’est arrêté durant plusieurs heures. En cause ? Une infection par Slammer, un ver informatique pourtant très basique, un petit code n’ayant d’autre fonction que celle de générer des adresses IP de façon aléatoire. Une seule des connexions non sécurisée vers une entreprise tierce aura suffi à mettre en difficulté l’unité nucléaire. Notons qu’un correctif diffusé par Microsoft six mois avant le début de l’attaque n’avait rien permis d’éviter, confirmant combien les installations industrielles ont toutes les difficultés à appliquer des procédures de mises à jour.

En 2014, Korea Hydro and Nuclear Power (KHNP), (Corée du Sud) subit le vol des plans et manuels de deux réacteurs, de circuits électriques… La même année, quelque 250 entreprises de l’énergie aux États-Unis et en Europe de l’Ouest ont été infectées par un virus similaire à Stuxnet, appelé Energetic Bear. Opérant probablement depuis 2011, le logiciel malveillant a principalement infecté des producteurs d’électricité, des opérateurs de réseaux de distribution d’électricité afin de permettre aux attaquants de prendre le contrôle des équipements industriels.

Dans la droite ligne, en décembre 2015, un malware (BlackEnergy) provoque une coupure d’électricité gigantesque en Ukraine. Ce cheval de Troie (connu depuis 2007) avait pour fonction de prendre la main sur les systèmes de contrôle industriels.

En 2016, la centrale nucléaire allemande de Gundremmingen a subi des assauts répétés de hackers, infectant ses systèmes informatiques par deux types de virus (W32.Ramnit et Conficker), collectant des informations sensibles sur l’ensemble des réseaux connectés occidentaux.

En octobre 2019, une entreprise publique de production d’énergie nucléaire indienne découvre un malware dans un de ses réseaux, infectant l’ordinateur de la centrale nucléaire de Kudankulam.

En décembre 2020, c’est l’agence nationale de sécurité nucléaire américaine (NNSA) qui est hackée, agence d’importance dans l’infrastructure nucléaire américaine. Les réseaux des laboratoires nationaux de Sandi et Los Alamos entre autres étaient ciblés.

Parmi les attaques documentées, certains s’avèrent plus inquiétantes car elles proviennent d’un groupe de hackers très compétents (Xenotime), déjà introduit par le passé dans des infrastructures pétrolières afin de préparer des actions destructives : une première intrusion avait été détectée en 2017 dans une infrastructure en Arabie saoudite, provoquant un arrêt inopiné de la production. Les cibles sont clairement maintenant orientées vers les entreprises en Amérique du nord et en Europe, spécifiquement vers leurs systèmes de sécurité ‘Safety Instrument Systems’ (SIS) en charge de surveiller en permanence l’état des équipements et de stopper certains processus pour éviter des dégâts éventuels. Autant dire que la cible est vitale.

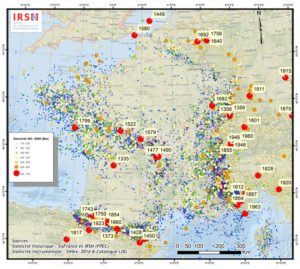

(source : IRSN)

Cela est acquis, les centrales nucléaires sont une des cibles privilégiées des hackers depuis quelques années. Objectifs ? Reconnaissance des lieux et cartographie des réseaux dans l’éventualité d’une prochaine attaque. Cible principale ? Le contrôle-commande, puisqu’il fait partie intégrante des éléments de sûreté, tout comme l’enceinte, la cuve.

Evaluer la robustesse de l’architecture face aux défaillances envisageables et jauger de ses capacités en termes de défense en profondeur est primordial. Le secteur nucléaire français, plus que tout autre, doit être aguerri à ce risque : la défaillance/le piratage sont un postulat de base que les communications entre systèmes internes peuvent permettre de propager, accroissant d’autant les dégâts.

Des évaluations sur l’architecture et les plateformes de contrôle-commande pour l’EPR FLA3 ont été effectuées entre 2004 et 2009. Des avis sur lesquels s’est prononcé le groupe permanent d’experts de l’ASN, un de ceux qui réunissent des acteurs et spécialistes de la société civile, historiques du GSIEN en tête.

Sur l’EPR de Flamanville, le contrôle-commande n’est pas moins, bien au contraire, un ensemble de capteurs, de dispositifs de visualisation et de commande, de calculateurs, de relais et d’actionneurs visant à connaître en permanence l’état d’un réacteur nucléaire et de le piloter. Système de protection, système d’automatismes de sûreté, système d’automatismes de tranche, contrôle-commande accidents graves…, autant de fonctions fondamentales de sûreté.

Un degré d’automatisation qui varie du ‘tout automatique’ au manuel. Conçu selon les constructeurs pour minimiser les erreurs humaines, et en particulier donner du temps (30 minutes en général) à l’opérateur pour prendre sa décision, que ce soit en fonctionnement normal, incidentel ou accidentel. Les données doivent donc être sûres, accessibles, les opérations possibles et pilotables depuis et vers tous les systèmes informatiques.

Sur les EPR2, une évolution majeure a été proposée, majeure aux dires d’EDF, pour l’interface homme-machine (IHM), la salle de commande permettant une conduite informatisée tant pour la conduite en fonctionnement normal qu’en situations incidentelles et accidentelles. Mais tout cela suppose encore un peu plus que les informations soient remontées via une interface… Toujours plus d’informatique donc. EDF rassure en tenant ses choix techniques à partir d’un ‘système d’exploitation et un logiciel graphique tous deux issus de l’aéronautique ainsi qu’un ensemble de logiciels issus de l’informatique de conduite développée pour les réacteurs de 1450 MW’, des choix technologiques faisant l’objet d’analyses de la part de l’IRSN.

Un système de contrôle-commande doit être matériellement fiable, disposer d’un logiciel de qualité et réaliser une logique exempte d’erreurs pour garantir qu’il assurera les fonctions de sûreté qui lui sont attribuées. Comme pour tout logiciel classé de sûreté, une logique exempte d’erreurs ne peut pas être garantie par le seul examen du système réalisé, les méthodes de détection d’erreurs par test et par analyse ne permettant pas de détecter exhaustivement les erreurs de conception. En conséquence, […] EDF et ses partenaires industriels doivent définir et appliquer un processus de développement rigoureux permettant de justifier de l’atteinte du niveau de qualité requis pour le logiciel réalisé.

Des erreurs inhérentes doivent être évitées. Cela sans même penser à des tentatives d’infiltration à visée perturbatrices. Couches logicielles, composants matériels, drivers interfaces, processeur multicœurs, perturbations électromagnétiques (PEM)… Autant de niveaux d’erreurs potentielles, sources de blocages des tâches à exécuter.

La surveillance du risque d’intrusion est donc indispensable mais pas suffisante. Le bon fonctionnement et l’état des composés critiques sont sensibles compte tenu de leur utilisation sur une très longue période.

Mais rien n’est à craindre, tout est sous contrôle. D’après Xavier Ursat, directeur du Nouveau Nucléaire d’EDF, ‘la transformation numérique dans son ensemble pourrait même octroyer un avantage concurrentiel au nucléaire français, grâce à un savoir-faire de pointe’. Une excellence à tous les niveaux de la filière nucléaire donc.

Pourtant.

Mais où est donc passé le premier réacteur ?

Fin août 2023, une partie des informations qui servent à piloter le réacteur 1 de la centrale nucléaire de Civaux (Nouvelle Aquitaine) n’était plus disponible dans la salle de commande-contrôle. Décision ultime et d’urgence : EDF a dû arrêter son réacteur faute d’avoir une visibilité sur son bon fonctionnement, en toute rigueur pour respecter les procédures d’exploitation.

La rigueur n’ira pas au-delà : loin de jouer transparence sur cet incident, depuis, peu de choses ont filtré sur l’origine et le temps effectif de l’incident classé niveau 0 (échelle INES) par l’ASN pour une ‘indisponibilité de matériels de contrôle commande’. Une chose est sûre, la régulation du réacteur ne pouvait plus être assurée. D’où son arrêt d’urgence, stade ultime décisionnel.

Les réacteurs de Civaux bénéficient pourtant des modifications de contrôle-commande récentes depuis sa dernière visite décennale. Nous avons vu que l’arrêt programmé qu’est une VD est un moyen de ce genre de mises à jour applicatives et matérielles.

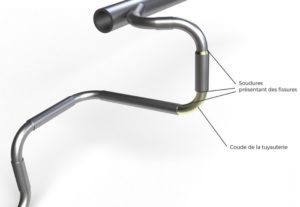

(réparation de carte électronique d’un réacteur nucléaire)

Depuis, inspection comprise de l’ASN, rien ne fait mention des pannes, de leur(s) origine(s), des solutions utilisées pour y remédier, des conséquences éventuelles. Tout au plus savons nous qu’une carte électronique serait concernée. Des défaillances avaient d’ailleurs déjà été relevées en 2019 et 2020, ‘provoquant des pertes d’informations de l’unité fonctionnelle’. Mais l’expertise n’avait pu se dérouler faute d’avoir perdu les éléments au cours du transfert au laboratoire.

Enfin, les projections à trois ans indiquent que les effectifs présents sur le CNPE pour gérer les systèmes de contrôle-commande recouvreront la plupart des compétences demandées sur le site, mais qu’il subsistera des difficultés pour réaliser certains essais périodiques sur le système de mesure de la puissance […]. Les projections d’effectifs à plus court terme (un an) montrent que vous êtes toujours en difficulté concernant les compétences sur certains systèmes particuliers.

Parallèlement, promesse est passée que la gestion des compétences se verra bénéficier de progrès sous trois ans, des compétences qui permettront peut-être de répondre à des questions concernant un composant électronique programmé. En attendant, les départs annoncés de personnel ouvrent quelque difficulté dans le cadre de l’évolution des systèmes de contrôle-commande, de la continuité de service et du niveau de compétence.

Obsolescence non programmée et viralité projetée

Le problème des réacteurs réside en premier lieu dans l’obsolescence de leur salle de contrôle-commande. Ces salles sont configurées lors de la confection du réacteur, selon les données, moyens techniques et connaissances de l’époque, et doivent survivre aussi longtemps que l’exploitant veut faire bénéficier le réacteur du prolongement de son fonctionnement.

Névralgique, cette salle de contrôle-commande est donc susceptible de contenir des failles de sécurité à mesure que les années défilent. Les configurations sont plus ou moins gelées et les mises à jour pas toujours évidentes. Autant de points de faiblesse de ce système critique que tout pirate informatique peut éprouver pour mieux y accéder.

Le contexte géopolitique se tend à vue d’œil. Parmi les stratégies offensives, interétatiques comprises, un scénario basé pour tout ou partie sur un piratage informatique est de l’ordre du possible et étudié dans tous les livres blancs de défense nationale. Les sources de production d’électricité en France sont une cible de choix en général, comme ailleurs. En particulier les réacteurs nucléaires vieillissants, gérés par des systèmes informatiques complexes, plus ou moins obsolètes et vulnérables.

Paradoxalement, la filière nucléaire française se rassure de son vieux parc. Sous prétexte que la plus grande partie du parc nucléaire français (les réacteurs 900 MW et 1 300 MW) a été construite avant l’apparition du numérique dans le secteur énergétique. Avantage indéniable selon l’exploitant, ce parc fonctionne encore en analogique (hors quelques fonctions de supervision). De quoi rendre beaucoup plus difficile leur corruption par un logiciel malveillant. C’est faire peu de cas de l’usure matérielle, du vieillissement mal maitrisé et des remplacements de composants rendus compliqués.

C’est omettre également que les temps sont foncièrement à la numérisation progressive du secteur nucléaire, largement en cours. Les quatre réacteurs (N4), l’EPR bien entendu, et les futures EPR2 intègrent/intégreront des systèmes de contrôle modernes informatiques. En 2009, il est utile de se remémorer que le système de commande numérique des EPR n’était ‘pas conforme [au] principe d’indépendance dans la mesure où il y a beaucoup d’interconnexions complexes entre les systèmes de contrôle et de sûreté’. L’Institut de Radioprotection et de Sûreté Nucléaire (IRSN) estimait dans le même temps que ‘cette évolution vers davantage de complexité soulevait des problèmes de fond et que de futures conceptions ne devraient pas continuer à évoluer dans ce sens’. Une révision s’est imposée sur la base de cette expertise qui visait à renforcer l’indépendance des processus de sûreté vis-à-vis de l’informatique.

Il faut tenir cet aspect pour important : nos infrastructures nucléaires, conçues il y a plusieurs décennies, sont un point névralgique en ce qu’elles interagissent et côtoient chaque minute des équipements numériques, devront être surveillées autant que possible pendant toutes les années encore à venir de leur fonctionnement. Si ces types de menace de hacking étaient mal anticipées lors des confections des années 1970, les cyberattaques sont maintenant une prise de conscience forte des risques persistant sur les Opérateurs d’Importance Vitale (OIV).

Le tournant est visible depuis 2010, une augmentation des attaques sur le secteur énergétique se faisant clairement jour à mesure que les vulnérabilités étaient découvertes, pas toujours bien patchées ou aisément mises à jour.

Comme en informatique, les unités de contrôle délivrées en série multiplient les risques systémiques, font peser des risques à toute une filière nucléaire gagnée par les modèles identiques disséminés sur le territoire. Il ne fait aucun doute que plusieurs États ont les moyens de perpétrer une attaque de grande ampleur à l’encontre de l’exploitant EDF, de ses centrales nucléaires, comme déjà quelques systèmes de production énergétiques éprouvés de par le monde.

Cette digitalisation croissante expose à de nouvelles vulnérabilités, laissant craindre des risques accidentels (volontairement administrés ou non, soit par piratage ou viralité). La question n’est plus de savoir si, mais quand les attaques parviendront à pénétrer nos réacteurs nucléaires. Si l’obsolescence des composés n’a pas joué son mauvais rôle auparavant.

Et oui, encore une faille de plus dans la sécurité et le fonctionnement d’une centrale nucléaire, surtout lorsqu’elle est vieillissante.

Un accident majeur étant toujours possible à cause de problèmes techniques, d’un séisme ou tsunami, d’un acte terroriste, d’un missile ciblé en cas de conflit armé (centrale nucléaire ukrainienne de Zaporijia), il va falloir faire face en plus à des cyberattaques sur le réseau informatique ( pas besoin de conflit armé !)

En France, On a construit la centrale de Fessenheim (Haut-Rhin) définitivement à l’arrêt depuis juin 2020 sur la plus grande nappe phréatique d’Europe, dans une zone d’activité sismique et au-dessous du niveau du canal du Rhin, une absurdité totale ! La centrale de Gravelines (Nord) est située dans une immense zone Seveso, en bordure de Manche, où circulent des centaines de bateaux tous les jours. La centrale du Blayais (Gironde) est menacée par les inondations et a subi un incident sérieux en 1999. La centrale du Bugey (Ain) se trouve à seulement 35 kilomètres de Lyon et celle de Nogent-sur-Seine (Aube) à moins de 85 kilomètres de Paris.

Le directeur de l’IRSN a déclaré que l’occurrence d’un accident nucléaire grave est vingt fois supérieure aux calculs de l’industrie et que la France possède 13 % du parc nucléaire mondial.

Il ne reste plus qu’a prier pour que cela n’arrive jamais, quelques centaines de milliers d’années, la durée de vie des déchets les plus radio toxiques !

La qualité de l’information sur l’énergie nucléaire est rare. Le citoyen est ballotté entre la propagande des entreprises du nucléaire et la promotion de cette énergie par des partis politiques liés à celle ci.

Il est urgent de dénoncer les failles d’un système énergétique actuel basé sur l’atome afin de redonner du poids à une prise de décision politique plus démocratique qui va nous engager sur le choix d’une énergie à prioriser pour les prochaines décennies .

Le risque inacceptable d’un accident majeur qui devra être supporté par la population si il devait avoir lieu, devrait être mieux pris en compte par nos décideurs politiques. N’oublions pas que l’énergie nucléaire représente moins de 5 % sur la surface du globe toutes énergies confondues, ce n’est certainement pas cette énergie qui va nous sauver du réchauffement planétaire.